INFORMATION TECHNOLOGY

SMART WORKING E SICUREZZA INFORMATICA

Smart Working e sicurezza informatica: come proteggere la propria infrastruttura

Se lo SMART-WORKING spiana la strada a nuovi modi di lavorare, permettendo la de-localizzazione di collaboratori e dipartimenti, aprendo la via alla mobilità (anche grazie al futuro della rete 5G), all’utilizzo di device privati (BYOD) e a qualunque connessione, al contempo diventa fondamentale fare fronte a nuove e rilevanti tematiche di sicurezza, argomenti che non possono essere sottovalutati da professionisti ed aziende.

I servizi non risiedono più soltanto all’interno di reti chiuse e “protette” nella tradizionale topologia a stella hub and spoke, dove un firewall può verificare la bontà del traffico in entrata ed uscita sulla rete, implementare delle policy e gestire accessi VPN. Sempre più si parla di applicavi in CLOUD e di infrastrutture complesse, basate su multi-cloud (integrazione di molteplici vendor), hybrid-cloud (commistione tra public e private cloud) ed integrazione con tecnologie legacy.

L’incalzante processo di digitalizzazione aumenta tanto la competitività dell’ impresa sul mercato quanto la superficie di attacco sfruttabile da pirati informatici di varia natura e genere, truffatori alla ricerca di estorsione di denaro o pirati alla ricerca di fama nel cyber-spazio.

Rischi e soluzioni per garantire la business continuity

Sono molti i rischi e molti gli accorgimenti che è necessario attuare per garantire la propria business-continuity, la consistenza dei propri dati, la segretezza e l’attuazione di quando indicato dal regolamento privacy europeo GDPR. Alcune delle molte considerazioni che sarà bene fare insieme ad un professionista ICT, al tempo del cloud e dello smart-working.

- In prima istanza, i punti di accesso ai servizi potrebbero non essere sicuri (wifi pubblico, connessione ad uso promiscuo, reti mobili). In assenza di aggiornamenti, potrebbero essere sfruttate le vulnerabilità del sistema operativo per attuare una escalation all’interno della rete target, spiare le comunicazioni o rubare dati.

- La presenza di software non affidabile e non autorizzato dall’amministratore di sistema, molto comune su device privati ad uso lavorativo (fenomeno dello Shadow IT), potrebbe aprire delle falle di sicurezza. Le e-mail sono la fonte primaria di problemi, così è possibile ricevere un malware, ricevere un attacco phishing o social engineering.

- L’autenticazione (identificare l’utente), l’autorizzazione (cosa può fare l’utente nel sistema), l’accounting (tracciamento delle attività che vengono svolte). Poca attenzione alla complessità delle password, all’uso di sistemi di autenticazione a doppio fattore, utilizzo di password differenti per ogni servizio, fruizione di password manager, cambio periodico.

- Usare dei software Anti-Malware, End-Point che tutelino ogni singolo sistema dalle tante minacce a cui è esposto. Usare delle VPN qualora ci si colleghi a delle reti locali e a servizi non pubblicati, soprattutto se tramite protocolli non cifrati a livello applicativo. E’ importante monitorare cosa accade nel proprio eco-sistema digitale, se ci sono accessi non autorizzati, tentativi di intrusione o traffico anomalo e quindi reagire di conseguenza in tempi rapidi.

- Predisporre un Disaster Recovery Plan, poiché in caso si verifichi il peggio, un data-breach fraudolento o una catastrofe naturale, sia possibile ripristinare l’operatività, anche grazie alle procedure di gestione, come indicato nel regolamento privacy europeo GDPR. La formazione del personale, che sappia come comportarsi, che non si rendano complici inconsapevoli di quelli che sono possibili danni all’infrastruttura aziendale, ai dati e alla operatività.

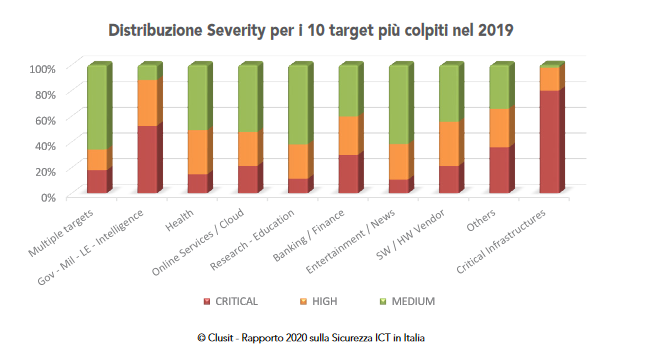

Gli attacchi informatici

I dati CLUSIT (Associazione Italiana per la sicurezza informatica) evidenziano che c’è stato nel 2019 un incremento del 48% degli attacchi informatici classificati gravi, se paragonato alla media degli anni dal 2014 al 2018. Un notevole aumento degli attacchi è stato registrato durante il periodo di Lock-Down dovuto al COVID-19. Nel 83% dei casi lo scopo dell’attacco è l’estorsione di denaro (tramite ransomware, phishing ed altro), con un aumento dal 2018 al 2019 del 12,3% dei casi ed un incremento dal 2014 al 2019 del 162% dei casi.

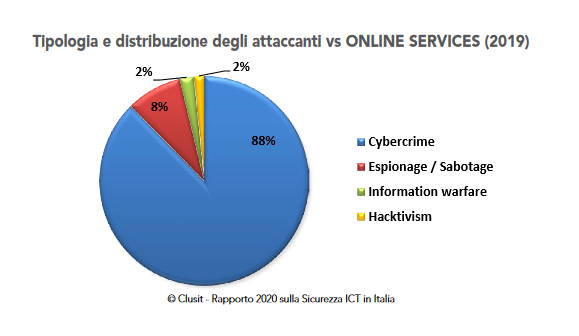

Si parla solitamente di attacchi multi-target, con una prevalenza sui seguenti segmenti di mercato: infrastrutture cloud e servizi online ( + 91,5%), Sanitario (+17%), GDO/Retail (+28,2%), Telco (+54%), Industria della sicurezza (+325%), Altro (+76,7%). I più colpiti da attacchi informatici sono le infrastrutture, le reti, i server, i clienti, i device mobili, gli oggetti IoT, piattaforme social e di messaggistica istantanea.

I problemi legati alla sicurezza verranno analizzati in maggiore dettagli in un prossimo articolo.

AVVALERSI DI PROFESSIONISTI DEL SETTORE, che possano studiare le proprie necessità e criticità per definire un corretto approccio di sicurezza by design e by default, risulta ad oggi indispensabile.